Inderdaad. Al zullen er ongetwijfeld mensen zijn die er ook écht niets om geven.quote:Op dinsdag 7 maart 2017 18:19 schreef Stimorol- het volgende:

[..]

De blikken als ik zeg te stemmen op de piratenpartij omdat ik mij ernstig zorgen maak over dit soort praktijken zijn nogal vreemd. Men heeft niet door dat privacy straks niet meer bestaat. En als men dat wel door heeft interesseert ze dat niet.

Het is natuurlijk ook veel breder dan afluister- of meekijkpraktijken van de overheid. Steeds meer persoonlijke gegevens worden opgeslagen en 'hangen' aan het internet, maar met de beveiliging van die gegevens gaan veel bedrijven erg laks om.

Dan zijn we het oneens.quote:Op dinsdag 7 maart 2017 18:27 schreef Fir3fly het volgende:

[..]

Dat geldt voor zoveel dingen. Is geen argument.

I am a Chinese college students, I have a loving father, but I can not help him, he needs to do heart bypass surgery, I can not help him, because the cost of 100,000 or so needed, please help me, lifelong You pray Thank you!

Nee, jij kunt je bewering niet onderbouwen. Dat is heel wat anders.quote:

And if you listen very hard

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

Heb het verhaal bij wikileaks eens doorgelezen en zij zeggen niets over massaal afluisteren door de CIA, maar het gaat in het stuk over dat de CIA software tools heeft om allerlei apparaten en apps te hacken.

In Baden-Badener Badeseen kann man Baden-Badener baden sehen.

Ja maar zoals je ziet snappen de domme schapen dat niet. Zie ook de foutieve TT van dit topic.quote:Op dinsdag 7 maart 2017 18:44 schreef Pietverdriet het volgende:

Heb het verhaal bij wikileaks eens doorgelezen en zij zeggen niets over massaal afluisteren door de CIA, maar het gaat in het stuk over dat de CIA software tools heeft om allerlei apparaten en apps te hacken.

And if you listen very hard

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

Ah, inlichtingendiensten verzamelen geen inlichtingen. Ze verzamelen hacktools om ze in een vitrinekastje naast het koffiezetapparaat te zetten.

Free Assange! Hack the Planet

[b]Op dinsdag 6 januari 2009 19:59 schreef Papierversnipperaar het volgende:[/b]

De gevolgen van de argumenten van de anti-rook maffia

[b]Op dinsdag 6 januari 2009 19:59 schreef Papierversnipperaar het volgende:[/b]

De gevolgen van de argumenten van de anti-rook maffia

Je hebt door dat er een verschil is tussen de iPhone van een specifieke persoon te hacken (wat ik de CIA zonder meer toevertrouw) en het op een industriele schaal doen (wat het werk van de NSA is) ? Ja? Snap je dat?quote:Op dinsdag 7 maart 2017 19:05 schreef Papierversnipperaar het volgende:

Ah, inlichtingendiensten verzamelen geen inlichtingen. Ze verzamelen hacktools om ze in een vitrinekastje naast het koffiezetapparaat te zetten.

Maar ga rustig door met je domme opmerkingen die verder niets toevoegen en getuigen dat je meer blaat dan de discussie begrijpt

In Baden-Badener Badeseen kann man Baden-Badener baden sehen.

De domme schapen? Ik tel welgeteld één persoon die het over massaal afluisteren had.quote:Op dinsdag 7 maart 2017 18:49 schreef Fir3fly het volgende:

[..]

Ja maar zoals je ziet snappen de domme schapen dat niet. Zie ook de foutieve TT van dit topic.

Occam's razor.quote:Op dinsdag 7 maart 2017 17:13 schreef Fir3fly het volgende:

[..]

En hoe weet je daar het waarheidsgehalte van?

[..]

- als het fake docs zijn mag je verwachten dat er bronnen opduiken die dat zeggen. Heel wat journalisten hebben hun contacten in dat wereldje, die gaan niet liegen over een weinig opzienbarende onthulling, lijkt me dat niet waard.

- als de info in de docs niet klopt dan komt men daar waarschijnlijk achter. De beschreven exploits moeten dus bestaan of bestaan hebben, anders horen we dat ook.

- het is een dure zaak om zo'n stapel vervalste documenten te produceren, en wat is het nut ervan? Het is geen wereldschokkend nieuws, vertelt ons niets dat we nog niet wisten of vermoedden, geeft hoogstens een beter idee van de omvang. Trachten echte data te bemachtigen lijkt me een efficienter gebruik van resources dan zo'n omvangrijke vervalsing. Hacking, omkoperij, chantage, een dubbelagent etc..

- Bovendien kunnen de genoemde methodes heel wat andere nuttige info opleveren, als je xx mensen xx maanden aan zo'n vervalsing laat werken, dan is dat ook het enige eindresultaat.

- als die exploits bestaan en niet bekend waren, en ook niet van de CIA, NSA etc.. komen, dan geef je info weg die je zelf nuttig zou kunnen gebruiken. Zonder dat het veel oplevert want als het echt significante (fake) onthullingen betreft is het waarschijnlijk dat ze worden tegengesproken.

are we infinite or am I alone

dan zou het de FBI moeten zijn neem ik aan, niet de CIA?quote:Op dinsdag 7 maart 2017 16:37 schreef Red_85 het volgende:

[..]

Stasi deed dit wel. Alleen hönecker krijgt nu alsnog een natte droom.

04-08-11, 02-02-12, 20-06-14, 13-08-15

Goede punten, maar dit soort dingen kon die persoon waar ik in 'discussie' mee was niet bedenken. Dat was het probleem. Of deze documenten fake zijn of niet heb ik geen uitspraken over gedaan.quote:Op dinsdag 7 maart 2017 19:38 schreef crystal_meth het volgende:

[..]

Occam's razor.

- als het fake docs zijn mag je verwachten dat er bronnen opduiken die dat zeggen. Heel wat journalisten hebben hun contacten in dat wereldje, die gaan niet liegen over een weinig opzienbarende onthulling, lijkt me dat niet waard.

- als de info in de docs niet klopt dan komt men daar waarschijnlijk achter. De beschreven exploits moeten dus bestaan of bestaan hebben, anders horen we dat ook.

- het is een dure zaak om zo'n stapel vervalste documenten te produceren, en wat is het nut ervan? Het is geen wereldschokkend nieuws, vertelt ons niets dat we nog niet wisten of vermoedden, geeft hoogstens een beter idee van de omvang. Trachten echte data te bemachtigen lijkt me een efficienter gebruik van resources dan zo'n omvangrijke vervalsing. Hacking, omkoperij, chantage, een dubbelagent etc..

- Bovendien kunnen de genoemde methodes heel wat andere nuttige info opleveren, als je xx mensen xx maanden aan zo'n vervalsing laat werken, dan is dat ook het enige eindresultaat.

- als die exploits bestaan en niet bekend waren, en ook niet van de CIA, NSA etc.. komen, dan geef je info weg die je zelf nuttig zou kunnen gebruiken. Zonder dat het veel oplevert want als het echt significante (fake) onthullingen betreft is het waarschijnlijk dat ze worden tegengesproken.

And if you listen very hard

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

https://wikileaks.org/ciav7p1/#EXAMPLESquote:The CIA's hand crafted hacking techniques pose a problem for the agency. Each technique it has created forms a "fingerprint" that can be used by forensic investigators to attribute multiple different attacks to the same entity.

This is analogous to finding the same distinctive knife wound on multiple separate murder victims. The unique wounding style creates suspicion that a single murderer is responsible. As soon one murder in the set is solved then the other murders also find likely attribution.

The CIA's Remote Devices Branch's UMBRAGE group collects and maintains a substantial library of attack techniques 'stolen' from malware produced in other states including the Russian Federation.

With UMBRAGE and related projects the CIA cannot only increase its total number of attack types but also misdirect attribution by leaving behind the "fingerprints" of the groups that the attack techniques were stolen from.

UMBRAGE components cover keyloggers, password collection, webcam capture, data destruction, persistence, privilege escalation, stealth, anti-virus (PSP) avoidance and survey techniques.

Dit is dan wel weer interessant. Zou een heel ander licht kunnen werpen op Russische inmenging in de Amerikaanse verkiezingen.

Op zaterdag 8 februari 2014 23:39 schreef Slaapscheet het volgende:

Oke, MichaelScott, je bent geweldig. :D

Oke, MichaelScott, je bent geweldig. :D

Assange wil gewoon Ancilla aan een zetel helpen, en sinds de toestand met Zweden weten we wel waarom.

Wees gehoorzaam. Alleen samen krijgen we de vrijheid eronder.

-> BNW

*/de standaard reactie die nog niet zo heel lang geleden de boventoon voerde. Anno 2017 is het geen conspiracy meer maar realiteit.

De DDR was er niets bij.

Wat doen ze dan met die tools?quote:Op dinsdag 7 maart 2017 18:44 schreef Pietverdriet het volgende:

Heb het verhaal bij wikileaks eens doorgelezen en zij zeggen niets over massaal afluisteren door de CIA, maar het gaat in het stuk over dat de CIA software tools heeft om allerlei apparaten en apps te hacken.

Wat moet je met tools om te hacken zonder dat je ze gebruikt?

Its hard to win an argument against a smart person, but it's damn near impossible to win an argument against a stupid person

Gaan we nu het nieuws van 2000 herhalen.... what's new. Wat natuurlijk wel interessant is dat men aantoont dat overheden (vol van privacy) zich hiermee bezig houden.

Ik ga eerder denken waarom het gelanceerd wordt in de propaganda.

Wie/wat heeft er budget nodig en welke wet of maatregel zal er op ons worden afgevuurd ?

Ik ga eerder denken waarom het gelanceerd wordt in de propaganda.

Wie/wat heeft er budget nodig en welke wet of maatregel zal er op ons worden afgevuurd ?

"On bended knee is no way to be free" Peter R 1954-2021 (©Zapata)

Hegel: "De waarheid is subjectief"

Covid19: "Doctors can’t cure stupid, but at least they can sedate it."

Hegel: "De waarheid is subjectief"

Covid19: "Doctors can’t cure stupid, but at least they can sedate it."

Je hebt door dat er een verschil is tussen de iPhone van een specifieke persoon te hacken (wat ik de CIA zonder meer toevertrouw) en het op een industriele schaal doen (wat het werk van de NSA is) ?quote:Op dinsdag 7 maart 2017 20:19 schreef broodjepindakaashagelslag het volgende:

[..]

Wat doen ze dan met die tools?

Wat moet je met tools om te hacken zonder dat je ze gebruikt?

In Baden-Badener Badeseen kann man Baden-Badener baden sehen.

Opeens...quote:Op dinsdag 7 maart 2017 19:47 schreef Fir3fly het volgende:

[..]

Goede punten, maar dit soort dingen kon die persoon waar ik in 'discussie' mee was niet bedenken. Dat was het probleem. Of deze documenten fake zijn of niet heb ik geen uitspraken over gedaan.

Je trekt de bron in twijfel door de manier hoe je vragen stelt. Je insinueert. Dit had je ook zelf kunnen bedenken.

'Je gaat het pas zien als je het doorhebt'

'Ieder nadeel heb zijn voordeel'

We zullen je nooit, nooit vergeten

1947-2016

'Ieder nadeel heb zijn voordeel'

We zullen je nooit, nooit vergeten

1947-2016

Nope.quote:Op dinsdag 7 maart 2017 22:12 schreef Red_85 het volgende:

[..]

Opeens...

Je trekt de bron in twijfel door de manier hoe je vragen stelt. Je insinueert. Dit had je ook zelf kunnen bedenken.

Wat is er waar in dit artikel?

And if you listen very hard

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

Zak er lekker in. Trol.quote:

'Je gaat het pas zien als je het doorhebt'

'Ieder nadeel heb zijn voordeel'

We zullen je nooit, nooit vergeten

1947-2016

'Ieder nadeel heb zijn voordeel'

We zullen je nooit, nooit vergeten

1947-2016

Ik heb al die tijd al nooit begrepen waarom er virussen bestaan op het internet en waarom een hacker hier baat bij heeft. Maar nu begin ik het steeds meer te begrijpen. Het is helemaal niet de hacker die deze virussen maakt, het zijn de inlichtingendiensten die in onze computers, smarttelevisies en smartphones infiltreert.

Volgens mij worden wij systematisch voorgelogen over het internet en waarom deze zo vuil is van virussen, malware, spyware etc. Als de overheid het wil kunnen zij het zo schoonvegen, maar dat wil de overheid helemaal niet, en het zou mij niks verbazen dat bedrijven als Norton en MacAfee er ook met zijn kont dik in de virus business zit.

Zij zijn het die er dik geld mee verdienen, niet de anonieme hacker zoals dit vaak ons wordt voorgeschoteld.

Volgens mij worden wij systematisch voorgelogen over het internet en waarom deze zo vuil is van virussen, malware, spyware etc. Als de overheid het wil kunnen zij het zo schoonvegen, maar dat wil de overheid helemaal niet, en het zou mij niks verbazen dat bedrijven als Norton en MacAfee er ook met zijn kont dik in de virus business zit.

Zij zijn het die er dik geld mee verdienen, niet de anonieme hacker zoals dit vaak ons wordt voorgeschoteld.

Nou, reken maar dat die hackers erg goed worden betaald voor het ontsluiten van zero day exploits. Maar deze openbaring gaat niet over de hackers. Waar deze openbaring om draait is het bewijs dat de Amerikaans overheid en veiligheidsdiensten (en niet alleen de Amerikaanse, ook de Nederlandse) grof betalen om het internet onveilig te houden. De veiligheidsdiensten zijn gebaat bij een internet en computerplatforms vol beveiligingslekken. Die worden gretig gebruikt om de bevolking te bespioneren, misschien niet ons allemaal maar zeker niet alleen maar "criminelen". En diezelfde lekken worden natuurlijk ook verkocht aan groeperingen met nog slechtere motieven dan de veiligheids- en spionagediensten van overheden. Want dat is het leuke met lekken die geheim zijn; die bestaan officieel niet dus kun je ze meerdere keren verkopen.quote:Op woensdag 8 maart 2017 00:21 schreef MakkieR het volgende:

Zij zijn het die er dik geld mee verdienen, niet de anonieme hacker zoals dit vaak ons wordt voorgeschoteld.

Denk daaraan als de zoveelste politcus weer loopt te lullen over "het belang van veiligheid" en uit naam van die "belangrijke veiligheid" allerlei vrijheid- en privacybeperkende maatregelen door wil drukken. Ze hebben bergen boter op hun hoofd.

Tsja, het wordt nu ook wel erg obvious dat WikiLeaks niets anders meer is dan een verlengstuk van de Russische FSB. Dus proberen ze dat op deze manier te verhullen.quote:Op dinsdag 7 maart 2017 20:00 schreef MichaelScott het volgende:

[..]

https://wikileaks.org/ciav7p1/#EXAMPLES

Dit is dan wel weer interessant. Zou een heel ander licht kunnen werpen op Russische inmenging in de Amerikaanse verkiezingen.

Nogal doorzichtig.

Yankee go home!

OA door te stellen dat de CIA signatures van RU malware gerbruikt om zijn eigen malware te maskeren ?quote:Op dinsdag 7 maart 2017 18:15 schreef Ringo het volgende:

Hoe gaat Trump deze onthullingen ompraten naar een verhaal over hemzelf en zijn vijanden?

Uit de documenten blijkt dat dat gebeurt

het verhaal is een beetje 2 ledig want men beschuldigde Rusland van het hacken van de email van Hillary ( wat dus voordelig was voor Trump ) maar nu stelt Trump zelf afgeluisterd te zijn in de Trump tower

Dat is juist precies waar mijn verdenking al die jaren zit, ok de hacker zal wel veel betaald krijgen, maar zoals jij dit ook zegt en ik nog nooit had gedacht is dit niet criminele organisaties, maar gewoon onze overheden en andere overheden, die als opdrachtgever verantwoordelijk zijn voor alle virussen op onze computer, televisie en telefoon.quote:Op woensdag 8 maart 2017 10:56 schreef Farenji het volgende:

[..]

Nou, reken maar dat die hackers erg goed worden betaald voor het ontsluiten van zero day exploits. Maar deze openbaring gaat niet over de hackers. Waar deze openbaring om draait is het bewijs dat de Amerikaans overheid en veiligheidsdiensten (en niet alleen de Amerikaanse, ook de Nederlandse) grof betalen om het internet onveilig te houden. De veiligheidsdiensten zijn gebaat bij een internet en computerplatforms vol beveiligingslekken. Die worden gretig gebruikt om de bevolking te bespioneren, misschien niet ons allemaal maar zeker niet alleen maar "criminelen". En diezelfde lekken worden natuurlijk ook verkocht aan groeperingen met nog slechtere motieven dan de veiligheids- en spionagediensten van overheden. Want dat is het leuke met lekken die geheim zijn; die bestaan officieel niet dus kun je ze meerdere keren verkopen.

Denk daaraan als de zoveelste politcus weer loopt te lullen over "het belang van veiligheid" en uit naam van die "belangrijke veiligheid" allerlei vrijheid- en privacybeperkende maatregelen door wil drukken. Ze hebben bergen boter op hun hoofd.

Dat maakt het veel logischer, want hoe kun je anders een misdaad op zo'n grote schaal verborgen houden. Dat kan nooit zonder hulp van de veiligheidsdiensten of de overheid. Bovendien is een hacker makkelijk te vinden als de overheid dit wil.

Eh, nee.quote:Op woensdag 8 maart 2017 00:21 schreef MakkieR het volgende:

Ik heb al die tijd al nooit begrepen waarom er virussen bestaan op het internet en waarom een hacker hier baat bij heeft. Maar nu begin ik het steeds meer te begrijpen. Het is helemaal niet de hacker die deze virussen maakt, het zijn de inlichtingendiensten die in onze computers, smarttelevisies en smartphones infiltreert.

And if you listen very hard

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

Zie ook dit geval, mooie illustratie: https://tweakers.net/nieu(...)eheim-te-houden.html

Men laat liever verdachten van kinderporno lopen, dan informatie over het hacken van het tor netwerk openbaar te maken.

Men laat liever verdachten van kinderporno lopen, dan informatie over het hacken van het tor netwerk openbaar te maken.

Kinderporno is een gevoelig onderwerpquote:Op woensdag 8 maart 2017 14:35 schreef Farenji het volgende:

Zie ook dit geval, mooie illustratie: https://tweakers.net/nieu(...)eheim-te-houden.html

Men laat liever verdachten van kinderporno lopen, dan informatie over het hacken van het tor netwerk openbaar te maken.

Teveel prominente figuren in de politiek en de media zijn erbij betrokken.

[ Bericht 0% gewijzigd door hunter2011 op 08-03-2017 16:04:50 ]

Dat zijn jouw woorden, misschien is het waar, maar tegelijkertijd is het ook altijd het breekijzer geweest (naast terrorisme) om impopulaire en vrijheidsbeperkende maatregelen te legitimeren ("denkt er dan niemand aan de kinderen?!?!"), en om onwelgevallige technologie in een kwaad daglicht te zetten. "Wat, je gebruikt encryptie? Je hebt zeker wat te verbergen! Je bent vast een gore pedofiel!!"quote:Op woensdag 8 maart 2017 15:20 schreef hunter2011 het volgende:

[..]

Kinderporno is een gevoelig onderwerk.

Teveel prominente figuren in de politiek en de media zijn erbij betrokken.

En nu is het opeens de omgekeerde wereld; nu is kinderporno opeens het mindere kwaad, want stel je eens voor dat er allerlei handige beveiligingsgaten in de openbaarheid zouden komen... zometeen worden ze nog gepatched! Anonimiteit op internet is blijkbaar erger dan kinderen molesteren.

Het doet een beetje denken aan WO2, toen de geallieerden de Enigma encryptie van de Duitsers al lang hadden gekraakt, maar dat geheim wilden houden, omdat dan Duitsland meteen een nieuwe encryptie zouden gaan gebruiken. En dus vielen er vele doden door bombardementen die voorkomen had kunnen worden, want men wist al lang dat het zou gebeuren aan de hand van onderschepte communicatie. Jammer van alle slachtoffers... "collateral damage".

WO2 was echter maar een klein conflictje vergeleken met wat er op internet gebeurt. Daar zitten we al heel lang middenin een vuile mondiale totaaloorlog waar alles geoorloofd is, en waar geen toezicht is. Iedereen strijdt tegen elkaar en niemand vertrouwt elkaar. Op zich niets nieuws onder de zon. Het komt vrijwel nooit op het nieuws maar iedereen die een beetje verstand van internet heeft weet het. Alleen dacht men vaak ten onrechte dat deze oorlog gevoerd werd door criminelen en vuige hackers en ander tuig; nu is het duidelijk dat onze eigen overheden tot het allergrootste tuig behoren.

En vooral: het publiek heeft eigenlijk geen enkele manier om zich hiertegen te beschermen.

Nope, het is geen complot. Software en techniek is intrinsiek gevoelig voor oneigenlijk gebruik.quote:Op woensdag 8 maart 2017 00:21 schreef MakkieR het volgende:

Ik heb al die tijd al nooit begrepen waarom er virussen bestaan op het internet en waarom een hacker hier baat bij heeft. Maar nu begin ik het steeds meer te begrijpen. Het is helemaal niet de hacker die deze virussen maakt, het zijn de inlichtingendiensten die in onze computers, smarttelevisies en smartphones infiltreert.

Volgens mij worden wij systematisch voorgelogen over het internet en waarom deze zo vuil is van virussen, malware, spyware etc. Als de overheid het wil kunnen zij het zo schoonvegen, maar dat wil de overheid helemaal niet, en het zou mij niks verbazen dat bedrijven als Norton en MacAfee er ook met zijn kont dik in de virus business zit.

Zij zijn het die er dik geld mee verdienen, niet de anonieme hacker zoals dit vaak ons wordt voorgeschoteld.

Het zou daarom goed zijn dat alles opensource is, wat echter weer de kern aantast van onze scheve economie cq. way-of-life. En toegegeven, er zijn bedrijven die dat "(on)recht" met (veel) graagte zo (voor zichzelf) willen behouden.

Het exploreren van "techniek" is (ook voor een hacker, vooral) de uitdaging om mogelijkheden te creëren die er voorheen niet (zo bedoeld) waren. Net als met een keukenmes, kan je dat gebruiken om een taart te verdelen, een koe uit te benen of iemand te verwonden, laat staan vermoorden.

"On bended knee is no way to be free" Peter R 1954-2021 (©Zapata)

Hegel: "De waarheid is subjectief"

Covid19: "Doctors can’t cure stupid, but at least they can sedate it."

Hegel: "De waarheid is subjectief"

Covid19: "Doctors can’t cure stupid, but at least they can sedate it."

Hoeveelheid slachtoffer was veel groter geweest als het geheim was uitgelekt, oorlog was waarschijnlijk zelfs verloren omdat de UK haar convooien niet meer de oceaan over kreeg. In het begin van de oorlog was de UK er een paar maal enkele weken vandaan om geen voorraden te hebben om de oorlog verder te voeren. Het kraken van enigma zorgde ervoor dat onderzeers zo nu en dan konden worden bestreden.. Soms... Lang niet altijd. Vaak was de ontcijfering te laat en kwamen er veel mensen om, gingen veel schepen onder.quote:Op woensdag 8 maart 2017 16:02 schreef Farenji het volgende:

[..]

Het doet een beetje denken aan WO2, toen de geallieerden de Enigma encryptie van de Duitsers al lang hadden gekraakt, maar dat geheim wilden houden, omdat dan Duitsland meteen een nieuwe encryptie zouden gaan gebruiken. En dus vielen er vele doden door bombardementen die voorkomen had kunnen worden, want men wist al lang dat het zou gebeuren aan de hand van onderschepte communicatie. Jammer van alle slachtoffers... "collateral damage".

Later in de oorlog kraakte men de codes sneller, zo snel zelfs dat men uiteindelijk de berichten sneller kon lezen dat het D opperbevel. Men kraakte trouwens niet alleen de Enigma, maar alle Duitse, Italiaanse en Japanse codes. Uit de codekraak activiteiten ontstond de NSA en de GCHQ. De VS, UK, Australië, Canada en Nieuw Zeeland ( five eyes) werken nauw samen op dit gebied.

Na de oorlog wist men zelfs zover te komen met het kraken van codes dat men series van one time pads die de russen gebruikten gedeeltelijk wist te kraken terwijl dit eigenlijk onmogelijk hoort te zijn.

Simon Sing heeft daar een aardig boek over geschreven, en er is meer literatuur over.

In Baden-Badener Badeseen kann man Baden-Badener baden sehen.

Geen geloof, je hypothese is gewoon compleet incorrect.quote:Op woensdag 8 maart 2017 18:40 schreef MakkieR het volgende:

[..]

Ach geloof wat je wilt, dat deed ik ook.

And if you listen very hard

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

The tune will come to you at last

When all are one and one is all

To be a rock and not to roll

Dat is nog wel het meest zorgelijke. Men staat erbij en kijkt ernaar.quote:Op woensdag 8 maart 2017 16:52 schreef Toefjes het volgende:

Hier kijkt niemand vreemd van op lijkt me.

Je kunt op de Pvdd stemmen of op de piratenpartij. Verder zou ik het ook niet echt weten eigenlijk.quote:Op woensdag 8 maart 2017 19:11 schreef Revolution-NL het volgende:

[..]

Dat is nog wel het meest zorgelijke. Men staat erbij en kijkt ernaar.

Wie kan mij garanderen dat de CIA dat niet doet. Ik geloof er niet in dat de CIA wel de tools heeft maar deze niet gebruikt op grote schaal.quote:Op dinsdag 7 maart 2017 20:46 schreef Pietverdriet het volgende:

[..]

Je hebt door dat er een verschil is tussen de iPhone van een specifieke persoon te hacken (wat ik de CIA zonder meer toevertrouw) en het op een industriele schaal doen (wat het werk van de NSA is) ?

Als het op deze materie aankomt vertrouw ik niemand want wat je hebt kan je gebruiken en zal gebruikt worden.

Its hard to win an argument against a smart person, but it's damn near impossible to win an argument against a stupid person

Nee, alleen de gene die al jaren onder een grindtegel leven en totaal geen nieuws lezen of zien.quote:Op woensdag 8 maart 2017 16:52 schreef Toefjes het volgende:

Hier kijkt niemand vreemd van op lijkt me.

Its hard to win an argument against a smart person, but it's damn near impossible to win an argument against a stupid person

Niemand, maar het is niet het werk van de CIA, het is het werk van de NSA en die doen het wel degelijk op industrieele schaal met alle maar denkbare technische hulpmiddelen.quote:Op woensdag 8 maart 2017 19:57 schreef broodjepindakaashagelslag het volgende:

[..]

Wie kan mij garanderen dat de CIA dat niet doet. Ik geloof er niet in dat de CIA wel de tools heeft maar deze niet gebruikt op grote schaal.

Als het op deze materie aankomt vertrouw ik niemand want wat je hebt kan je gebruiken en zal gebruikt worden.

In Baden-Badener Badeseen kann man Baden-Badener baden sehen.

Goed artikel die deze onthulling in perspectief zet

http://www.npr.org/sectio(...)owden-2-0-here-s-whyquote:The CIA Document Dump Isn't Exactly Snowden 2.0. Here's Why

The alleged CIA documents reveal a hacking program that is very different from the one uncovered by Edward Snowden's NSA leak.

Ariel Zambelich/NPR

WikiLeaks is billing its latest document dump as the largest leak of CIA material in the history of the spy agency, and it describes cutting-edge ways to hack into phones, computers and even televisions connected to the Internet.

The thousands of documents, many of which are highly technical, are said to be internal CIA guides on how to create and use cyber-spying tools — from turning smart TVs into bugs to designing customized USB drives to extract information from computers. The CIA has refused to comment on their authenticity.

WikiLeaks Releases What It Calls CIA Trove Of Cyber-Espionage Documents

THE TWO-WAY

WikiLeaks Releases What It Calls CIA Trove Of Cyber-Espionage Documents

The full ramifications of the release are still not clear, but the case immediately calls to mind the 2013 episode when Edward Snowden, then an National Security Agency contractor, provided a trove of documents on that agency's surveillance programs.

But there are significant differences between the two revelations.

Here's a look at what we know so far about the CIA leaks, and how it compares with the NSA case four years ago.

The NSA collected American data; no evidence the CIA is doing so

The Edward Snowden leaks revealed the NSA was collecting bulk data on Americans' phone usage, which was ruled to be illegal.

The CIA spies abroad, and is barred by law from doing so domestically. Neither WikiLeaks nor anyone else is alleging that the CIA is using these methods inside the U.S.

"I can tell you that these tools would not be used against an American," Michael Hayden, the former director of both the CIA and the NSA, told CBS' The Late Show With Stephen Colbert.

"NSA develops tools, CIA develops tools that we can use. We just went through the drill about ... how you get a warrant, and you've got to go to a judge," Hayden added. "That protects you and me, all U.S. citizens, all the time. But there are people out there that you want us to spy on. You want us to have the ability to actually turn on that listening device inside the TV to learn that person's intentions."

Inside the U.S., the F.B.I. or another domestic law enforcement agency would typically go to court to get permission to tap the phone of a suspect.

Which Citizens Are Under More Surveillance, U.S. Or European?

FROM THE ARCHIVES

2013: Which Citizens Are Under More Surveillance, U.S. Or European?

WikiLeaks did not provide examples of how any of these CIA tools might have been used. The CIA is not commenting on the WikiLeaks release, though cyber security experts says the agency is sure to be poring over the documents that were disclosed to see how it might affect its operations around the globe.

The NSA often worked in bulk; the CIA is targeting individuals

Snowden's leak revealed bulk collection of data — not just of American phone data, but conversations abroad, including all the calls in an entire country. It included surveillance on a massive scale, as well as efforts targeting individuals.

If the NSA's surveillance was often casting a broad net, the CIA's hackers are mostly spear-fishing, based on the alleged agency documents.

NSA: Fallout From Snowden Leaks Isn't Over, But Info Is Getting Old

PARALLELS

NSA: Fallout From Snowden Leaks Isn't Over, But Info Is Getting Old

"A lot of these are endpoint attacks, like, 'Can we compromise your router? Your iOS device or your Android device?' " says Matthew Green, a cryptographer and associate professor at Johns Hopkins University.

"Those things don't scale — you don't do them to hundreds of thousands of people, you do them to one or two."

That's not just because of the amount of time and effort involved. It's also because many of the techniques rely on a loophole or flaw in a software system. The more you exploit that flaw, the more likely a manufacturer is to notice it — and fix it.

The NSA discussed creating vulnerabilities; the CIA exploits them

The documents suggest the CIA has been exploiting vulnerabilities and not telling companies about them. That's controversial — if government agencies flagged such flaws, instead of taking advantage of them, millions of devices could be more secure.

As Wired reported in 2014, the Obama administration nodded to the importance of revealing such bugs — while reserving the right to stay mum on them if there's "an urgent and significant national security priority."

But while the CIA appears to have not disclosed vulnerabilities, the NSA leaks revealed something far more alarming, Green says.

"In the NSA leaks, there was a project called Bullrun where the NSA was talking about introducing vulnerabilities into cryptostandards. And that's really serious ... because that's going well above finding vulnerabilities to making them," he says. "There's nothing like that, as far as I see, in these CIA documents."

Greenwald On NSA Leaks: 'We've Erred On The Side Of Excess Caution'

FROM THE ARCHIVES

2014: Greenwald On NSA Leaks: 'We've Erred On The Side Of Excess Caution'

Other leaks featured program overviews; these are developer notes

The NSA leak included revealing, easily comprehensible documents — memos about a program's goals and scope, slideshows about why and how a technology worked, details about where systems were being deployed and how many people were affected.

Basically, that leak included lots of documents designed to explain what the NSA was doing (albeit never meant for public consumption).

The U.S. diplomatic cables that WikiLeaks disclosed in 2010, meanwhile, were highly embarrassing for the U.S. government because they were filled with actual cases involving foreign individuals and leaders.

The alleged CIA documents, in contrast, are internal files used by developers — with lots of program specifications, but a dearth of details about how or why the technology was actually used. In some cases, it's not clear if the program was used, or was just being tested.

FAQ: On Alleged Wiretaps Of Trump Communications

THE TWO-WAY

FAQ: On Alleged Wiretaps Of Trump Communications

"This is developer chat on how they build these tools," says Nicholas Weaver, a computer scientist at the University of California at Berkeley.

But the tools themselves are missing, at least for now. And, significantly, details about when, why and where the programs were used, and with what results, aren't included in this release.

Snowden, the NSA whistleblower, calls the CIA leaks 'a big deal'

Snowden, who has been in Russia since shortly after he fled the U.S. in 2013 at the time of his disclosures, has been tweeting about the latest WikiLeaks disclosure.

He's highly critical of the CIA and U.S. government, saying it's "reckless beyond words" to find vulnerabilities in the software of smartphones and other electronic devices, and then exploit them rather than inform the companies so they could patch them.

"Still working through the publication, but what @WikiLeaks has here is genuinely a big deal. Looks authentic," he tweeted initially on Tuesday.

Followed by:

Evidence mounts showing CIA & FBI knew about catastrophic weaknesses in the most-used smartphones in America, but kept them open — to spy.

And later:

"Imagine a world where the actual CIA spends its time figuring out how to spy on you through your TV. That's today."

Snowden faces criminal charges in the U.S., but Russia recently said it would extend Snowden's asylum until 2020.

And lastly, a quick note on Russia

Like Russia, WikiLeaks is shaping up as a key actor in the early days of the Trump presidency.

Trump and his campaign team cheered on WikiLeaks as it dribbled out Democratic Party emails during the presidential race last year.

Now Trump will have to deal with the fallout of the latest WikiLeaks dump that reveals secrets of what is now his CIA.

Inside The White House, Trump Changes His Tune On Leaks

POLITICS: ISSUES

Inside The White House, Trump Changes His Tune On Leaks

The U.S. intelligence community concluded that Russia hacked the Democratic targets last year, and then gave the documents to WikiLeaks to disclose. WikiLeaks and Russia have denied any collusion.

Russia has not been linked to the latest WikiLeaks dump on the CIA.

The Russians are, however, extremely interested in the contents as part of the ongoing espionage battle between the U.S. and Russia.

In Baden-Badener Badeseen kann man Baden-Badener baden sehen.

Ook de Chinese overheid kan er wat van: http://thehackernews.com/2016/11/hacking-android-smartphone.html

Gelukkig heb ik een Taiwanees Android toestel.

Gelukkig heb ik een Taiwanees Android toestel.

Environmentalism and its most extreme version, global warming alarmism, asks for an almost unprecedented expansion of government intrusion and intervention into our lives and of government control over us.

Václav Klaus

Václav Klaus

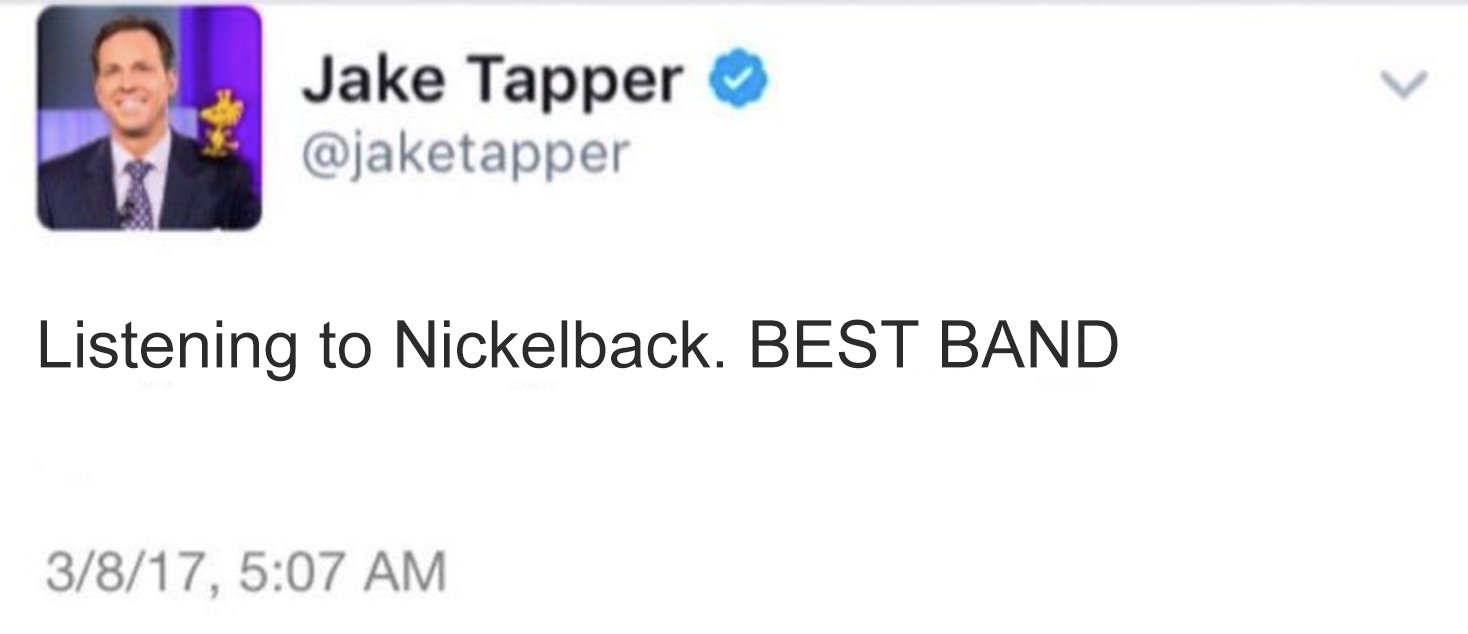

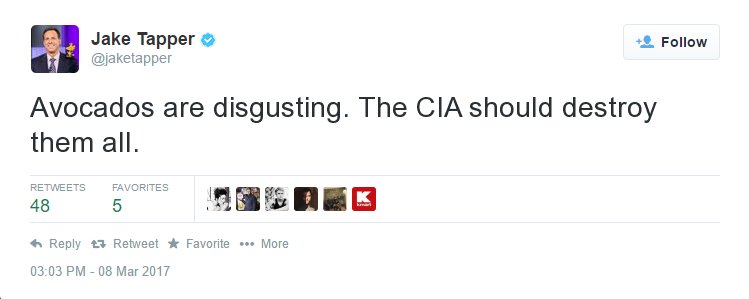

CNN-anchor Jake tapper stelt liquidatie Assange voor....

twitter:KimDotcom twitterde op woensdag 08-03-2017 om 14:48:04 The White House leaks are coming from a rogue group within the CIA. They want to stop the Trump presidency. This is NOT speculation. reageer retweet

Dat komt ook omdat je als leek er niet zoveel tegen kunt doen.quote:Op woensdag 8 maart 2017 19:11 schreef Revolution-NL het volgende:

[..]

Dat is nog wel het meest zorgelijke. Men staat erbij en kijkt ernaar.

Als je niet zoveel te verbergen hebt dan lijkt het mij voor een gemiddelde inlichtingendienst weinig interessant wat ik de vorige maand bij Bol heb besteld. De online winkel in kwestie vind het interessant vanwege klantenbinding.

Ik raad mensen altijd af om online je hele privé leven te zetten. Zelfs binnen afschermfuncties. De technologie gaat zo snel dat ze straks alles kunnen vervormen, beeld, spraak, taal. Ik denk wel dat het vrije internet zoals we dit nu nog kennen uiteindelijk zal worden aangescherpt. Dat de roep vanuit de samenleving steeds groter wordt omdat ze zich zorgen maken.

Maar hoorde ik gisteren op een programma dat ons huidige internet slechts 5% deel uitmaakt van een totaal web wat we nauwelijks tot niet kennen. Tja, de spreekwoordelijke druppel op de gloeiende plaat.

Is fakequote:Op donderdag 9 maart 2017 00:03 schreef hunter2011 het volgende:

CNN-anchor Jake tapper stelt liquidatie Assange voor....

Maar blijf gewoon dom en hersenloos alle beweringen van alt-right na-papegaaien hoor

"Whatever you feel like: Life’s not one color, nor are you my only reader" - Ausonius, Epigrammata 25

Hij heeft het snel verwijderd..is gewoon bewaard door verschillende users.quote:Op donderdag 9 maart 2017 10:42 schreef RM-rf het volgende:

[..]

Is fake

Maar blijf gewoon dom en hersenloos alle beweringen van alt-right na-papegaaien hoor

Blijf maar in de denial-mode.

LIVE STREAM: Julian Assange

A person who was demoralized is unable to assess true information. The facts tell nothing to him, even if I shower him with information, with authentic proof, with documents and pictures. ...he will refuse to believe it.

Slecht nieuws hunter, die tweet is hartstikke nep. Dat kan je ook wel zien aan het feit dat @jaketapper een beetje blurry is en die tekst zelf niet. Dat is er netjes overheen geplakt.quote:Op donderdag 9 maart 2017 00:03 schreef hunter2011 het volgende:

CNN-anchor Jake tapper stelt liquidatie Assange voor....

[ afbeelding ]twitter:KimDotcom twitterde op woensdag 08-03-2017 om 14:48:04 The White House leaks are coming from a rogue group within the CIA. They want to stop the Trump presidency. This is NOT speculation. reageer retweet

Ik neem aan dat je nu je woorden terug komt nemen?

Hoeren neuken, nooit meer werken.

Nog meer schokkende onthullingen van Jake:quote:Op donderdag 9 maart 2017 13:13 schreef hunter2011 het volgende:

[..]

Hij heeft het snel verwijderd..is gewoon bewaard door verschillende users.

Blijf maar in de denial-mode.

Ook allemaal verwijderd, gelukkig trappen wij hier niet zomaar in.

Hoeren neuken, nooit meer werken.

Exact, wat je ook doet om je privacy te beschermen; je loopt met dit soort ontwikkelingen in de picture. En idd, het zichtbare cq. toegankelijke internet is maar een paar procent van wat er totaal rondgaat.quote:Op donderdag 9 maart 2017 10:24 schreef Elzies het volgende:

[..]

Dat komt ook omdat je als leek er niet zoveel tegen kunt doen.

Als je niet zoveel te verbergen hebt dan lijkt het mij voor een gemiddelde inlichtingendienst weinig interessant wat ik de vorige maand bij Bol heb besteld. De online winkel in kwestie vind het interessant vanwege klantenbinding.

Ik raad mensen altijd af om online je hele privé leven te zetten. Zelfs binnen afschermfuncties. De technologie gaat zo snel dat ze straks alles kunnen vervormen, beeld, spraak, taal. Ik denk wel dat het vrije internet zoals we dit nu nog kennen uiteindelijk zal worden aangescherpt. Dat de roep vanuit de samenleving steeds groter wordt omdat ze zich zorgen maken.

Maar hoorde ik gisteren op een programma dat ons huidige internet slechts 5% deel uitmaakt van een totaal web wat we nauwelijks tot niet kennen. Tja, de spreekwoordelijke druppel op de gloeiende plaat.

Het blijft daarbij vreemd dat mensen het niet erg vinden om bespied te worden, zelfs wanneer daar geen valide reden voor is. Het gaat daarbij niet of je wat te verbergen hebt. Een onderdeel van vrijheid is dat je onbespied jezelf kan zijn.

Het is is ondertussen te zot voor woorden dat je rekening moet (en gaat) houden hoe en wat je in de privésfeer zegt, vindt, doet laat staan denkt. Op enig moment kan dat wat ooit in je onbezonnenheid onbelangrijk scheen, je danig dwarszitten.

"On bended knee is no way to be free" Peter R 1954-2021 (©Zapata)

Hegel: "De waarheid is subjectief"

Covid19: "Doctors can’t cure stupid, but at least they can sedate it."

Hegel: "De waarheid is subjectief"

Covid19: "Doctors can’t cure stupid, but at least they can sedate it."

Maar goed, wat is nu het probleem? De CIA is een operationele inlichtingendienst. Spionnen. Die gebruiken dit soort tools om terroristen, subversieven, buitenlandse politici etc af te luisteren, op te sporen.

Wat is daar het probleem mee?

Zou het ergerlijker vinden als ze niets deden met dit soort technologie.

Wat is daar het probleem mee?

Zou het ergerlijker vinden als ze niets deden met dit soort technologie.

In Baden-Badener Badeseen kann man Baden-Badener baden sehen.

quote:Op donderdag 9 maart 2017 13:13 schreef hunter2011 het volgende:

[..]

Hij heeft het snel verwijderd..is gewoon bewaard door verschillende users.

Blijf maar in de denial-mode.

ben je nu echt zo dommig goedgelovig en trapt direkt in doorzichtige platte fotosoepjes die zelfs mn oma zou doorzien...?

of poog je via een knappe troll duidelijk te maken welke domme naloop-schaapjes die Trumpeteers eigenlijk zijn die ooit zo graag wilden geloven dat tTrump de nieuwe Mesias was .

en die nu binnen de eerste 100 dagen moeten toezien dat werkelijk ALLES waarvan Trump Clinton beschuldigde in de campagne hij gewoon letterlijk zelf allang aan het doen was en vele malen erger is.

"Whatever you feel like: Life’s not one color, nor are you my only reader" - Ausonius, Epigrammata 25

De ME gebruikt traangas, honden en knuppels. Dus de ME mag zomaar onschuldige voorbijgangers knuppelen, mag GroenLinks stemmers door honden laten bijten en traangas in de huizen spuiten van fok-forum deelnemers?quote:Op donderdag 9 maart 2017 18:35 schreef Pietverdriet het volgende:

Maar goed, wat is nu het probleem? De CIA is een operationele inlichtingendienst. Spionnen. Die gebruiken dit soort tools om terroristen, subversieven, buitenlandse politici etc af te luisteren, op te sporen.

Wat is daar het probleem mee?

Zou het ergerlijker vinden als ze niets deden met dit soort technologie.

Environmentalism and its most extreme version, global warming alarmism, asks for an almost unprecedented expansion of government intrusion and intervention into our lives and of government control over us.

Václav Klaus

Václav Klaus

Wat heeft dat met die wikileaks publicatie te maken over de CIA?quote:Op vrijdag 10 maart 2017 22:32 schreef MrRatio het volgende:

[..]

De ME gebruikt traangas, honden en knuppels. Dus de ME mag zomaar onschuldige voorbijgangers knuppelen, mag GroenLinks stemmers door honden laten bijten en traangas in de huizen spuiten van fok-forum deelnemers?

Dat gaat voornamelijk over technieken die ze ontwikkelen en niet over de controle qua toepassing ervan en ook niet of de CIA dat toepast buiten de regels.

Hooguit dat gedeelte betreffende het consulaat in Frankfurt en hoe daar CIA medewerkers van diplomatieke mogelijkheden gebruik maken...

Dat is vooral een issue voor de Duitsers of die dat willen toestaan (en bv ook de vraag of de duitse regering niet al langer van op de hoogte is en dit tolereert cq gedoogt; het vermoeden is dat dat zo is)

"Whatever you feel like: Life’s not one color, nor are you my only reader" - Ausonius, Epigrammata 25

Nee, wat hier het nieuws item is dat de ME knuppels heeft.quote:Op vrijdag 10 maart 2017 22:32 schreef MrRatio het volgende:

[..]

De ME gebruikt traangas, honden en knuppels. Dus de ME mag zomaar onschuldige voorbijgangers knuppelen, mag GroenLinks stemmers door honden laten bijten en traangas in de huizen spuiten van fok-forum deelnemers?

In Baden-Badener Badeseen kann man Baden-Badener baden sehen.

Ik vind het prima wanneer de ME de knuppels laat dansen op de lijven van krakers, voetbalsupporters en ontspoorde demonstranten.quote:Op zaterdag 11 maart 2017 00:30 schreef RM-rf het volgende:

[..]

Wat heeft dat met die wikileaks publicatie te maken over de CIA?

Dat gaat voornamelijk over technieken die ze ontwikkelen en niet over de controle qua toepassing ervan en ook niet of de CIA dat toepast buiten de regels.

Hooguit dat gedeelte betreffende het consulaat in Frankfurt en hoe daar CIA medewerkers van diplomatieke mogelijkheden gebruik maken...

Dat is vooral een issue voor de Duitsers of die dat willen toestaan (en bv ook de vraag of de duitse regering niet al langer van op de hoogte is en dit tolereert cq gedoogt; het vermoeden is dat dat zo is)

Hetzelfde voor de CIA. Prima als deze verdachte personen in de gaten houdt, niet prima wanneer de CIA, NSA enz ingezet wordt om politieke competitie af te luisteren. Obama en de democrats gingen te ver. Drain the swamp, inclusief de misbruikers van de CIA, NSA enz. Als Obama daardoor de bak in moet zou ik niet erg vinden.

Environmentalism and its most extreme version, global warming alarmism, asks for an almost unprecedented expansion of government intrusion and intervention into our lives and of government control over us.

Václav Klaus

Václav Klaus

Waar heb je het over?quote:Op zaterdag 11 maart 2017 19:40 schreef MrRatio het volgende:

[..]

Ik vind het prima wanneer de ME de knuppels laat dansen op de lijven van krakers, voetbalsupporters en ontspoorde demonstranten.

Hetzelfde voor de CIA. Prima als deze verdachte personen in de gaten houdt, niet prima wanneer de CIA, NSA enz ingezet wordt om politieke competitie af te luisteren. Obama en de democrats gingen te ver. Drain the swamp, inclusief de misbruikers van de CIA, NSA enz. Als Obama daardoor de bak in moet zou ik niet erg vinden.

Deze publicaties hebben daar verder geen reet mee te maken.

"Whatever you feel like: Life’s not one color, nor are you my only reader" - Ausonius, Epigrammata 25

Het bleek dat ex-geliefden afgeluisterd werden, senatoren en de Trump tower. Dat lijkt mij on-ethisch.quote:Op zaterdag 11 maart 2017 22:22 schreef RM-rf het volgende:

[..]

Waar heb je het over?

Deze publicaties hebben daar verder geen reet mee te maken.

Environmentalism and its most extreme version, global warming alarmism, asks for an almost unprecedented expansion of government intrusion and intervention into our lives and of government control over us.

Václav Klaus

Václav Klaus

Nogmaals, dat heeft helemaal geen flikker met de CIA en deze wikileaks-publicatie te maken...quote:Op zaterdag 11 maart 2017 23:32 schreef MrRatio het volgende:

[..]

Het bleek dat ex-geliefden afgeluisterd werden, senatoren en de Trump tower. Dat lijkt mij on-ethisch.

leuk als je daarover wilt discusssieren, maar daarover zijn andere nieuwstopics waar het gaat om die beweringen, die Trump gedaan heeft over een vermeende afluisteractie door de FBI die volgens hem in opdracht van het witte huis uitgevoerd werd (en waar verder behalve die bewering en een vaag artikel op basis van 'anonieme bronnen' uit november vorig jaar geen enkele onderbouwing voor bestaat)

Maar dat heeft nu juist helemaal niks-nada-nakkes te maken met deze publicatie over afluistertechnieken die de CIA ontwikkeld ...

de CIA _mag_ overigens geen amerikaanse burgers afluisteren en/of operaties in het amerikaanse binnenland uitvoeren (daarvoor is de FBI verantwoordelijk)..

"Whatever you feel like: Life’s not one color, nor are you my only reader" - Ausonius, Epigrammata 25

|

|

The White House leaks are coming from a rogue group within the CIA. They want to stop the Trump presidency. This is NOT speculation.

The White House leaks are coming from a rogue group within the CIA. They want to stop the Trump presidency. This is NOT speculation.